Jeremy Jones

Пользователь

Jeremy Jones добавил(а) новый ресурс:

[Anti-Cheat] для вашего сервера - anticheat

Узнать больше об этом ресурсе...

[Anti-Cheat] для вашего сервера - anticheat

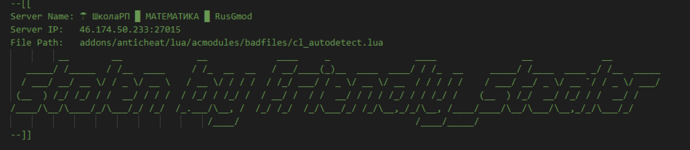

Показывает читеров которые нажали insert или же имеют постороние файлы на компьютере

Узнать больше об этом ресурсе...